総務省認可のIoT無差別侵入調査に対して考えるべきこと

総務省 IoT機器に無差別侵入し調査へ 前例ない調査に懸念も - NHKニュース

何を行うかを、ざっくり整理すると、

国立研究開発法人情報通信研究機構法附則第8条第2項に規定する業務の実施に関する計画の認可

私見としては、このような調査が政府によってされること自体に様々な危険性を秘めていると感じているが、すでに来月にはこの計画が実施されることが決まっており、遅かれ早かれ対応は不可避である。

筆者の私見であるが、以下の3つを確認しておくとよい。

一方、プリンタやNASなどの機器にもサーバー機能を持っているものも多い。それらが意図せず外部に公開されていることも指摘されている。それらのID/パスワードを見直すことも必要だろう。

少なくともこれらの設定がデフォルトのままにしてはならない。必ず強いパスワードに変えておくようにしよう。

外部の機器から自身のIPアドレスやポートにアクセスをしてみて、実際に認証画面が現れないか調査を試みるのもよい。ただし、他人の機器にポートスキャンをすることは敵対的な行為であるので、予め自身の組織に確認したうえで自身の機器にのみ行うことが賢明である。また、他人の機器に不正にログインを試みることは不正アクセス行為であり、違法なので行わないこと。

以前に強いパスワードを作る方法を書いたので参考にしてほしい。

以上は、筆者の私見である。

第一は、総務省やNICTから何らかの公表があった場合は、それに従うべきである。

また、具体的な対応は、ご自身が機器に詳しくないのであれば、身の回りの信用できる詳しい人や社内の技術者などに相談しておくべきである。

ただし、こうまでフラグを建てられたら、どうせ漏えいされるだろうぐらいの冷めた考え方で見ておいたほうが賢明である。これは、総務省やNICTが信用できないのではなく、それよりも強い人物や組織(場合によっては他の国の政府に支援されている組織…)もあってもおかしくない、という観点だ。

もっとも同様のことは、日常的に調べられていることは留意するべきであり、今回のことに限らずあらかじめ対応しておくべきである。

自分や家族の身を守るのは、最初に自分でしかないということを肝に置きたい。

Scrapboxでもいろいろ整理していくつもりだ。

という記事が掲載された。調査は家庭や会社などにあるルーターやウェブカメラなどのIoT機器およそ2億台を対象に来月中旬に開始し、無差別に侵入を試みて、初期設定のままになっているなどセキュリティー対策の不十分な機器を洗い出し、ユーザーに注意を促すとしています。

何を行うかを、ざっくり整理すると、

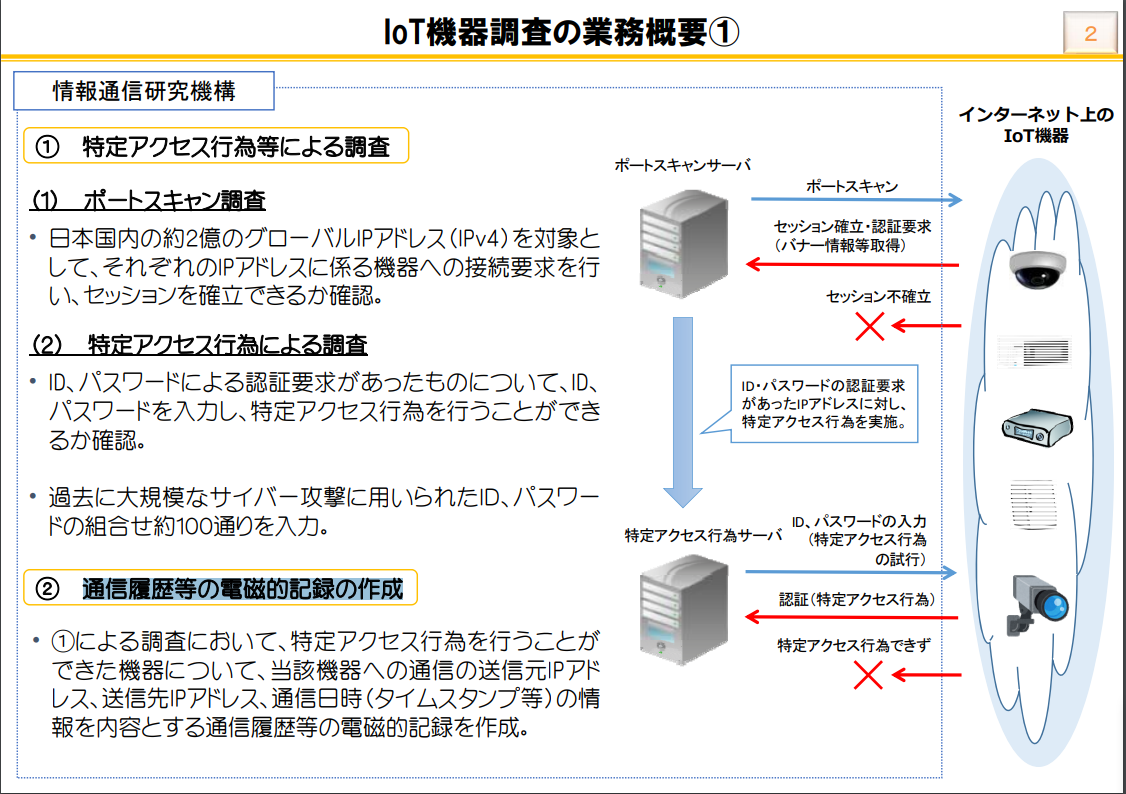

- 不正アクセス行為※による調査

- 個人や会社にある機器のポートスキャン

- 過去に大規模なサイバー攻撃に用いられたID、パスワードの組合せ約100通りを入力し、不正アクセス行為を試みる。

- 1の結果を通信履歴等の電磁的記録の作成

- 2の結果のうち脆弱とされた機器について電気通信事業者への通知

ということを行う。

これは、以下に示す総務省に掲載されている資料から記載した。

※なお、NICTが示す資料には「特定アクセス行為」としているが、分かりやすく既存の概念としてここでは「不正アクセス」と表記した。もっとも今回の調査において特別に適法としているだけで、行おうとしていることはいわゆる不正アクセス行為と相違ない。ちなみに、今回の調査を適法にするため、「国立研究開発法人情報通信研究機構法」が昨年5月に改正、11月に施行されている。

国立研究開発法人情報通信研究機構法附則第8条第2項に規定する業務の実施に関する計画の認可

私見としては、このような調査が政府によってされること自体に様々な危険性を秘めていると感じているが、すでに来月にはこの計画が実施されることが決まっており、遅かれ早かれ対応は不可避である。

市民は何をすればいい?

個人や企業はあらかじめ対策を行っておくほうが賢明である(もっとも、それらの対策をしてもらうことがNICTも目的なので、どんどんやっておくべきだ)。筆者の私見であるが、以下の3つを確認しておくとよい。

機器のパスワードを見直す

機器の設定画面に入るためのパスワードを見直しておく。見直すべき機器は以下のようなものが考えられる。- ルータ

- プリンタ

- NASなどのファイルサーバー類

- その他、外部につながる可能性のある機器

一方、プリンタやNASなどの機器にもサーバー機能を持っているものも多い。それらが意図せず外部に公開されていることも指摘されている。それらのID/パスワードを見直すことも必要だろう。

少なくともこれらの設定がデフォルトのままにしてはならない。必ず強いパスワードに変えておくようにしよう。

外部の機器から自身のIPアドレスやポートにアクセスをしてみて、実際に認証画面が現れないか調査を試みるのもよい。ただし、他人の機器にポートスキャンをすることは敵対的な行為であるので、予め自身の組織に確認したうえで自身の機器にのみ行うことが賢明である。また、他人の機器に不正にログインを試みることは不正アクセス行為であり、違法なので行わないこと。

以前に強いパスワードを作る方法を書いたので参考にしてほしい。

調査されるIPアドレスに注意する

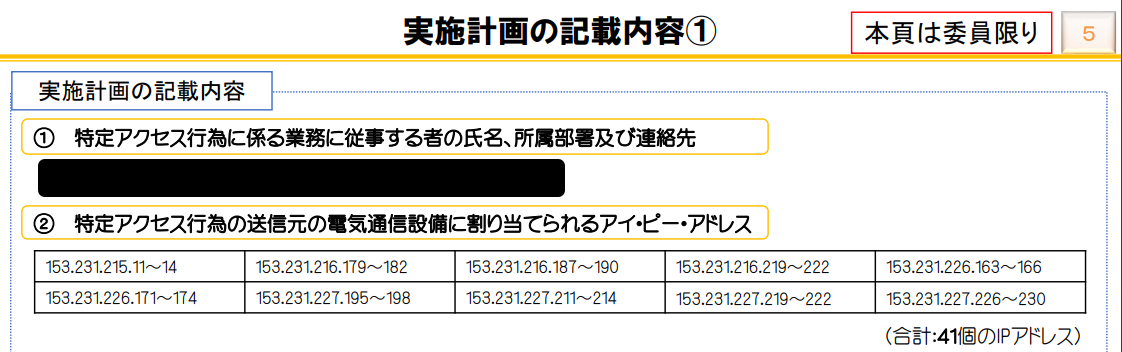

調査の上で、使用されるIPアドレスは先程の総務省のページに掲載された資料に公表されている。- 153.231.215.11~14

- 153.231.216.179~182

- 153.231.216.187~190

- 153.231.216.219~222

- 153.231.226.163~166

- 153.231.226.171~174

- 153.231.227.195~198

- 153.231.227.211~214

- 153.231.227.219~222

- 153.231.227.226~230

これらのIPアドレスがルータなどから検出された場合、今回の調査によるアクセスがされたと考えてよい。

なお、NICTの日本国内でインターネットに接続されたIoT機器等に関する事前調査の実施について(12月10日更新)によると、すでにポートスキャンのレベルが事前調査として行われており、以下のIPアドレスが使われている(2019年1月28日現在の公表内容)。

- 210.150.186.238

- 122.1.4.87

- 122.1.4.88

- 150.249.227.160/28

これらのIPアドレスからのアクセスについては上記の調査である(と思われる)。業務上そういった理解であってよいと思われる。

なお、自身のプライベートな機器でIPアドレスブロッキングを行うこと自体は何ら違法性はなく、当然の権利である。

なお、自身のプライベートな機器でIPアドレスブロッキングを行うこと自体は何ら違法性はなく、当然の権利である。

電気通信事業者から連絡に焦らず冷静に対応する

いつ頃になるかは不明だが、調査後にNICTから第三者機関を経て電気通信事業者にログ(を加工した記録?)が渡される。その電気通信事業者から連絡があるとのことだ。

注意すべき観点がいくつかある。

- その連絡は本当に電気通信事業者からの連絡か?

- このような連絡がある場合には往々にして「詐欺」を目的とした「偽の人物」からの連絡が行われる危険性を秘めている。

- この連絡については、どのような連絡がされるかは、まだ不明である。ただ、文書等で行われる可能性のほうが高く、電話等では対応されないと思われるので、詐欺電話などには気をつけること。

- 同様にフィッシングメールなどにも気をつけること。

- これらの設定にほどんどの機器において、特別なソフトウェアは必要ない。ましてや、電気通信事業者にその機器に関する設定は分からないようになっているはずだ。

- よって、電気通信事業者からなにかソフトウェアのインストールを求めるようなことはない。もし求められる場合は、ランサムウェアなどの危険性もあるので、行わずに後述するサポートセンターなどに問い合わせること。

- もちろん金銭等を要求されることはない(はず)。ましてや、脅されるようなこともない。そのような場合は、詐欺を疑うこと。

- 上記のようなことがあれば、警察等に通報すること。自身に被害がない状況なら後述のサポートセンターに言うでもいいかも(断定できないけど多分大丈夫だろう・・・)。

- 後日サポートセンターを設置されるため、そこに確認する。

- サポートセンターでどこまでの対応が行われるかは不明である。具体的な真偽を確かめることはできないかもしれない。ただ、不安に思うなら確認してみるほうがよい。

- 疑わしいと感じた場合は、総務省のホームページなどから公表されるだろう正規と判断できるサポートセンターに問い合わせて確認してみること。

- 2019/01/28現在、サポートセンターはまだないので注意。総務省のホームページを確認すること。

- 正規の連絡と確認できたら速やかに対応する

- 調査されたIDパスワードは不正アクセスされる危険性の高いIDパスワードである。また、その認証を外部からできる状況も危険である。

- 合理的な理由がない限り、IDパスワードについては変更すること。

- 可能な限りIDもパスワードも変更すること。

- 機器によってIDは変更できないものもあるが、パスワードは必ず変更できるようになっているので、安全性の高いパスワードに変更すること。

- 外部から認証できないようにすること

- 業務などの都合上により必要ではないのであれば、ファイアウォールの設定・設置やポートを閉じるなどの対応を行うこと。

第一は、総務省やNICTから何らかの公表があった場合は、それに従うべきである。

また、具体的な対応は、ご自身が機器に詳しくないのであれば、身の回りの信用できる詳しい人や社内の技術者などに相談しておくべきである。

信じるためには疑うことから始める

最後に、冒頭の記事中には、このように言及されている。情報通信研究機構サイバーセキュリティ研究室の井上大介室長は、「目的以外のデータを得たり、調査で得たデータが外に漏えいすることが一切無いように厳格なルールを設けている。この調査は国民の安全安心のためのものなので、ルールにのっとって運用していく」と話しています。彼らは専門家であり、政府に関連する機関であるので、一定の信用はおいていい。

ただし、こうまでフラグを建てられたら、どうせ漏えいされるだろうぐらいの冷めた考え方で見ておいたほうが賢明である。これは、総務省やNICTが信用できないのではなく、それよりも強い人物や組織(場合によっては他の国の政府に支援されている組織…)もあってもおかしくない、という観点だ。

もっとも同様のことは、日常的に調べられていることは留意するべきであり、今回のことに限らずあらかじめ対応しておくべきである。

自分や家族の身を守るのは、最初に自分でしかないということを肝に置きたい。

Scrapboxでもいろいろ整理していくつもりだ。

コメント

コメントを投稿