「サイバーセキュリティ意識・行動強化プログラム(案)」に関する意見募集を意見を出さないのに読んでみた

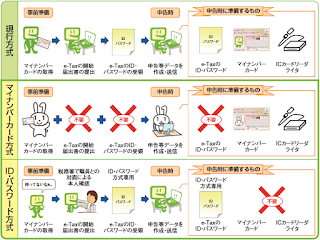

内閣サイバーセキュリティセンター(NISC)が以下の意見募集を行っているので、読んでみた。 「サイバーセキュリティ意識・行動強化プログラム(案)」に関する意見募集について http://www.nisc.go.jp/active/kihon/pubcom-awareness2018.html 「サイバーセキュリティ戦略」(平成30年7月27日閣議決定)において、『産学官民の関係者が円滑かつ効果的に活動し、有機的に連携できるよう、 サイバーセキュリティの普及啓発に向けた総合的な戦略及びアクションプランを策定すること 』とされています。これに基づき、サイバーセキュリティ戦略本部普及啓発・人材育成専門調査会にて、「サイバーセキュリティ意識・行動強化プログラム」の策定を目指して議論を行い、この度、案をまとめました。 つきましては、本件について以下の要領で広く国民の皆様からの意見を募集いたします。 e-Govから意見を送ることができるので、興味のある人は送信されたい。 自分は、意見は言うほどのものは持ち合わせていませんけども…。 パブリックコメント:意見募集中案件一覧 http://search.e-gov.go.jp/servlet/Public 実際に「サイバーセキュリティ意識・行動強化プログラム」を読んでみた。 まず、目次を引用してみる。 1 はじめに 2 現状 (1)インターネットの利用及びサイバーセキュリティ対策の状況 ① 個人の状況 ② 企業の状況 (2)官民の取組状況 ① セミナー・イベント ② ツール・コンテンツの提供 ③ タイムリーな情報発信 参考 諸外国における取組の例 (1)米国における取組 (2)英国における取組 3 今後の取組の基本的な考え方 (1)個人・組織における「自覚・行動」の促進 (2)「3つの視点」からの取組の推進 4 具体的取組の推進 (1)基本的な対策の徹底 (2)重点的な対象とその内容 ① 中小企業 ② 若年層 ③ 地域における取組の支援 (3)情報発信・相談窓口の充実 5 連携体制の強化 参考資料 特に、実のありそうな項目を強調した。 最上部に引用した下線部の 普及啓発 に向けた対象が4(2)の3つと考えられる。 一方、1目的では2020